Raspberry Pi – Netzwerk Diagnose Teil 2

Im letzten Teil haben wir gesehen wie man den Raspberry Pi einsetzen kann um schnell zu schauen wie die Pakete im Netzwerk gesendet werden. Das Tool MTR liefert schnell Informationen über das Netzwerk und zeigt uns welchen Weg die Pakete nehmen. Wenn die Pakete das Ziel erreichen kann man mit dieser Info im besten Fall den Weg der Pakete optimieren. Was wird aber nun tatsächlich übertragen? Im folgenden sehen wir uns Tools an um nähere Informationen über den Netzwerkverkehr zu bekommen.

Pakete analysieren

Unter Linux gibt es für die Paketanalyse im Netzwerk zahlreiche Tools. Für das TCP Protokoll gibt es da zum Beispiel TCPDump, mit dem man den TCP Verkehr protokollieren kann. TCPDump kann dabei über Parameter individuell eingestellt werden, man kann sowohl IPv4 als auch IPv6 Pakete tracken.

Installation

Installation ist einfach und schnell erledigt. Folgendes Kommando bring uns tcpdump auf den Raspberry Pi.

sudo apt-get install tcpdump

Verwendung

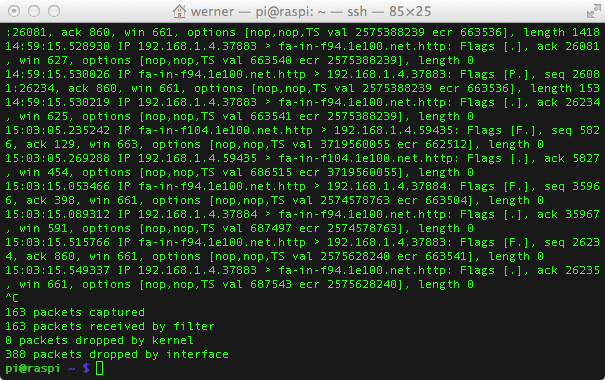

Für die Verwendung empfiehlt sich wieder ein Blick ins Manual. Es gibt zahlreiche Parameter um nur bestimmte Pakete zu filtern. Will man zum Beispiel nur die HTTP Pakete, also nur das was man über den Aufruf einer Domain/URL im Browser schickt und als Antwort bekommt, so kann man folgendes Kommando verwenden:

sudo tcpdump -i eth0 -s0 port 80

Der HTTP Port ist 80 und man hört eth0, also das angesteckte LAN Kabel ab. Alternativ kann man statt eth0 auch wlan0 verwenden für das drahtlose Netzwerk. Eine mögliche Ausgabe zeigt das Bild oben.

Port Scanner

Ein weiteres wichtiges Tool für die Netzwerkanalyse ist ein Port Scanner. Dieser testet an einer IP Adresse die einzelnen Ports. Das ist sehr hilfreich um schnell eine Übersicht über offene Ports zu bekommen. Hierfür installieren wir NMAP.

Installation

Die Installation wird mit folgendem Kommando getätigt:

sudo apt-get install nmap

Verwendung

Mit NMAP kann man wie gesagt schnell testen welche Ports bei einem Router oder Computer offen sind. Das ist hilfreich um zu analysieren, ob diese Ports offen sein sollen. Sind bei einem Webserver Ports offen bei denen man definitiv weiß, dass man sie nicht benötigt ist das eine mögliche Sicherheitslücke. Je weniger Ports offen sind, desto besser.

Ich habe zum Beispiel meinen Router einem schnellen Test unterzogen. Dazu habe ich folgendes Kommando verwendet:

nmap -sT 192.168.1.1

Hier wurde ein TCP Port Scan durchgeführt und ich habe nun die Gewissheit, dass 3 TCP Ports geöffnet sind. Port 80 als HTTP Port ist es sofort offensichtlich warum dieser offen ist. Was die beiden anderen Ports sind muss ich nun im nächsten Schritt feststellen. Der Hinweis Service unknown ist schon mal sehr spannend…