Raspberry Pi entführt fremde Drohnen (SkyJack)

Im letzten Artikel habe ich euch gezeigt, dass man mit dem Raspberry Pi und etwas Bastelarbeit eine eigene Drohne basteln kann. Es gibt aber auch einen anderen Anwendungsfall für unseren Raspberry Pi und diesmal geht es auch wieder in die Lüfte. Man kann eine Drohne, beispielsweise die bereits vorgestellte Parrot AR.Drone 2.0, mit dem Raspberry Pi zusätzlich ausrüsten. Schließlich wurde diese ja von Amazon schon als Paketauslieferer medienwirksam dargestellt. So ist es nicht verwunderlich, dass die Drohne ohne Probleme den Raspberry Pi samt Akku und diversen zusätzlicher Peripherie trägt.

Wie der Raspberry Pi Drohnen entführt

Die Parrot AR.Drone 2.0 Drohnen sind mittels Tablet oder Smartphone steuerbar, haben also einen WLAN Access Point. Das ist ihr größtes Problem. Über WLAN bekommt die Drohne Steuersignale übermittelt. Wie aber viele Wissen ist die unverschlüsselte Übertragung von Daten problematisch. Hersteller gehen hier den einfachen Weg und konzipieren Ihre Geräte so, dass sie funktionieren. Sicherheit ist da nebensächlich.

SkyJack

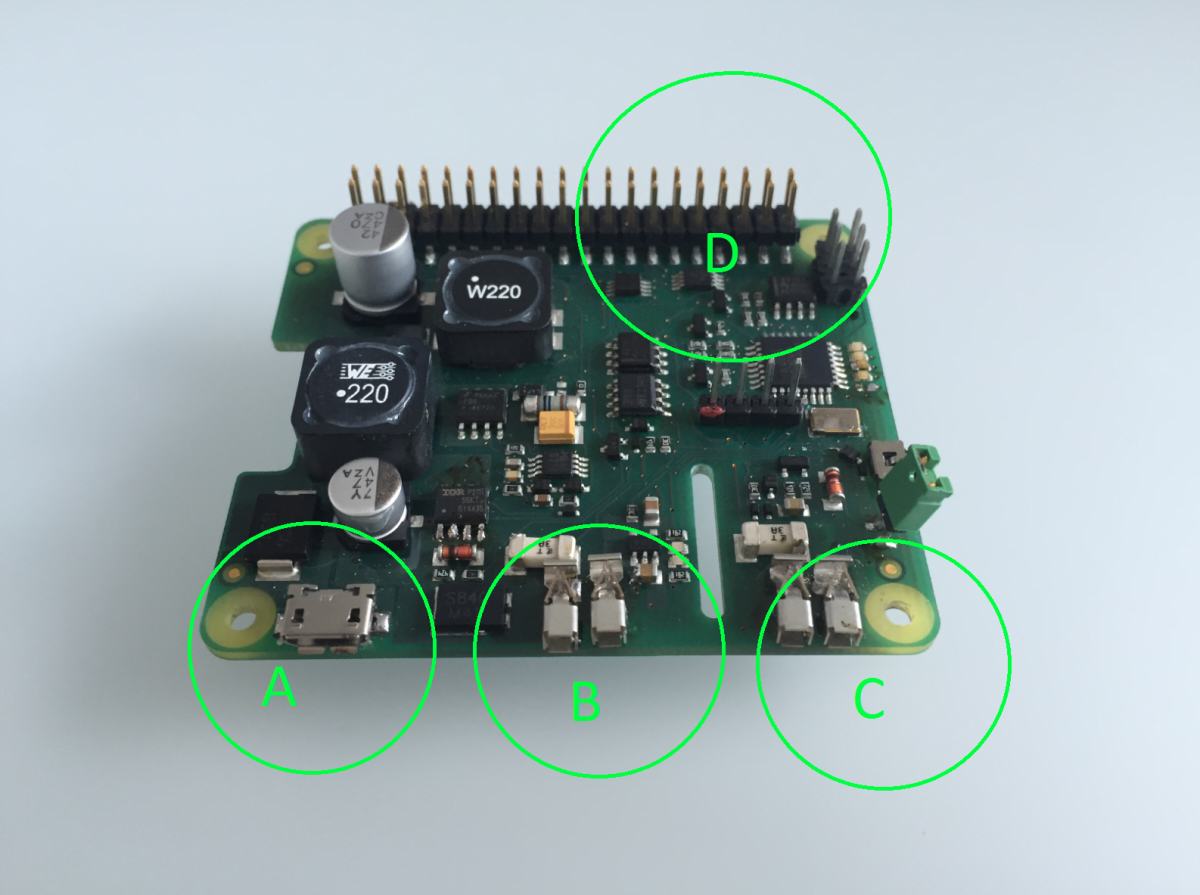

Das Projekt heißt „SkyJack“ und setzt eine Parrot Drohne ein, auf der ein Raspberry Pi mit Akku installiert ist. Das Raspberry Pi kann mit seinem WLAN Stick nach anderen WLANs suchen, wobei er darauf ausgerichtet ist MAC Adressen anderer Parrot Drohnen zu erkennen. Hat er eine solche entdeckt, kann er die Steuerung übernehmen. Das geht einfacher als man annehmen sollte. Dafür ist das Open Source Programm Aircrack-ng zuständig. Um die Kontrolle übernehmen zu können braucht man lediglich den WEP oder WPA Code des Netzes. Mit Aircrack-ng kann man dieses herausfinden, wenn man genug Pakete die im WLAN gesendet werden abgefangen hat. Da die Drohne ständig Verbindung mit dem Smartphone hält, ist dies keine schwere Aufgabe. Einmal erkannt kann sich der Raspberry Pi ins WLAN der Drohne einhängen und fortan seine eigenen Steuerbefehle senden.

Derzeit funktioniert das nur mit den Parrot Drohnen. Kennt man aber die Steuersignale und MAC Adressen von anderen Drohnen anderer Hersteller, kann man das Programm selber erweitern und verbessern. Es gibt auch ein nettes Youtube Video, in dem auch nähere Details erklärt werden. Im Video wir die Entführung einer anderen Drohne gezeigt.

Mir erschließt sich nicht ganz, warum aircrack die WEP bzw. WPA-Keys rausfinden muss, wenn die AR.DRONE doch _unverschlüsselt_ sendet?

Andersrum ist es praktisch nur per Zufall möglich, ein WPA-gesichertes Netzwerk aufzumachen, sofern keine triviale Passphrase verwendet wurde.