Deaktivierter SSH Zugriff für mehr Sicherheit

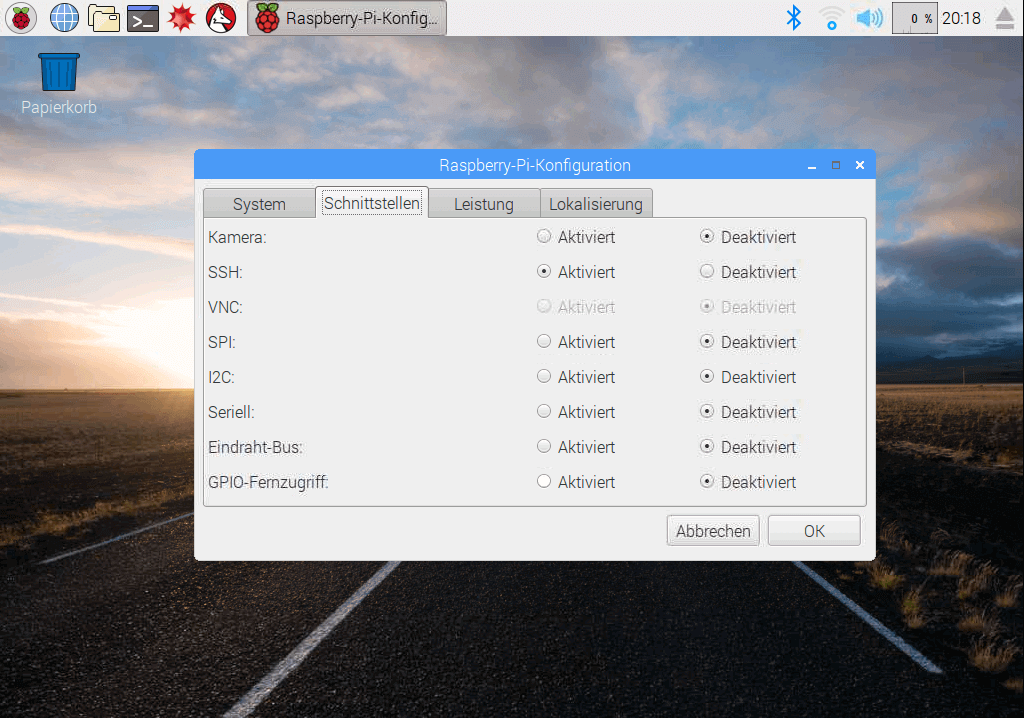

Die Raspberry Pi Foundation reagiert auf die zunehmende Bedrohung die IoT (Internet of Things) Geräte darstellen und deaktiviert mit dem neuen Update von Raspbian standardmäßig den SSH Zugriff. Bis jetzt war dieser per default aktiv, noch dazu mit Standard Nutzer und Passwort.

Deaktivierter SSH Zugriff für mehr Sicherheit

IoT Geräte stellen zunehmen eine große Gefahr für das Internet dar. Zuletzt hat ein groß angelegter DDOS Angriff von einem IoT Botnetz wichtige Services wie Paypal, Twitter und Spotify lahmgelegt. Zum Ärger vieler Benutzer, die teilweise durch eigene Geräte und mangelndem Sicherheitsbewusstsein selber daran schuld waren. Immer mehr Geräte haben einen Internetanschluss. Bei den IoT Geräten ist das ein Feature, das besonders durch eine einfache Einbindung glänzt. Einfach heißt aber leider auch meistens unsicher. Nicht selten wird an der Sicherheit gespart und Geräte kommen mit Standardkonfiguration und Standard Benutzername und Passwort ins Haus. Die Benutzer sind sich meistens darüber gar nicht bewusst und freuen sich über den günstigen Preis. Zuletzt gab es in den Medien Berichte wonach neue Webcams bereits nach 98 Sekunden betrieb von Maleware aus dem Internet infiziert und in ein Botnetz eingegliedert werden.

Raspberry Pi

Der Raspberry Pi wird in kommerziellen Projekten immer wichtiger. Durch die Vielseitigkeit ist gerade der Raspberry Pi ein sehr beliebtes IoT Gerät und wird als Basis für IoT Projekte immer wichtiger. Gerade die Basis muss aber in der Standardkonfiguration möglichst sicher sein. Das haben die Raspbian Image Entwickler nun auch eingesehen und liefern das neue Image nun mit deaktiviertem SSH Zugang aus.

Warum SSH deaktivieren?

SSH ist ein wichtiges Service um den Pi im Netzwerk zu steuern. Leider aber auch ein Einfallstor ins Raspbian System und möglicherweise sogar ins ganze Heimnetzwerk. Ich habe bereits gezeigt wie man SSH absichern kann. Verwendet man SSH nicht, sollte man das Service sogar ganz deaktivieren. Aber warum ist SSH potenziell gefährlich?

- SSH war standardmäßig aktiv

- der Raspberry Pi hatte einen Standardbenutzer pi mit dem Passwort raspberry

ohne Konfiguration war jedes Raspbian Linux mit diesem Wissen nicht gesichert und jeder konnte sich Zugriff verschaffen - über SSH bekommt man Root Rechte

noch schlimmer ist die Sache, dass man sich über SSH angemeldet durch sudo Root Rechte verschaffen kann. Damit ist das System vollständig einem Angreifer offen. - es gibt keine Standard Absicherung gegen Try and Error Angriffe

selbst wenn man das Passwort ändert könnte ein Angreifer Passwörter ohne Hinderung durchprobieren

Lösung

Ein standardmäßig deaktivierter SSH Dienst ist eine gute Maßnahme, damit ist der Raspberry Pi auch für Anfänger sicher. Sollte man sich besser auskennen und SSH benötigen kann man dieses jederzeit aktivieren. Es empfiehlt sich sowohl das Passwort vom pi User zu ändern als auch das SSH Service abzusichern. Für IoT Lösungen sollte das zumindest eine Basissicherheit gewährleisten.

Kritik

IoT Geräte werden auch gerne als Internet of unpatchable Things bezeichnet. Eine bekannte Sicherheitslücke kann bei vielen Geräten gar nie mehr behoben werden, da es oft keine Updatezyklen gibt. Viele Hersteller müssen in Punkte Sicherheit noch viel dazulernen. Ein halbwegs sicheres Linux System ist da ein Minimum.

Fazit

Spät aber doch reagiert die Raspberry Pi Foundation mit einem standardmäßig deaktivieren SSH Service auf die zunehmende Gefahr von IoT Geräten. Kleine, billige Geräte mit Internetzugriff werden immer mehr. Ohne Fokus auf bessere Sicherheit können diese Geräte eine große Gefahr für Onlineservices und das Internet als ganzes ausüben. Aktuelle Angriffe zeigen, dass zu lange zu wenig getan wurde.

Wie seht ihr das? Sicher ihr euren SSH Zugang immer brav ab oder wart ihr euch dieses Problems gar nicht bewusst?

Hallo,

mein RasPi hängt auch am Internet, und ja SSH ist und bleibt aktiviert. Der Kleine läuft schleißlich headless. Natürlich ist es selbstverständlich, dass 1. ssh nur aus dem LAN möglich ist und dass Standardkennwörter geändert sind und auch gehören.

ich verstehe die Aufregung gerade nicht, die um SSH auf dem Pi gemacht wird. Dieses Problem besteht schon auf anderen Systemen so lange es ssh gibt….

Die Aufregung kommt eher von anderen Produkten die schon ab Werk für alle offen sind. Das erzeugt aber auch Druck auf alle anderen Hersteller insbesondere der Raspberry Pi Foundation.

SSH ist der weltweite und sicherste Standard zur Kommunikation mit Linux/Unix Servern.

in 99% der Fälle hängt ein Raspi hinter einem NAT. Hängt er wirklich direkt an einer öffentlichen IP macht der User das bewusst und sollte wissen welche Folgen das hat, ansonsten ist er schlicht selber schuld und sollte sich erstmal Wissen aneignen. Ich fahre auch kein Auto wenn ich nicht weiß wie das funktioniert.

–über SSH bekommt man Root Rechte

noch schlimmer ist die Sache, dass man sich über SSH angemeldet durch sudo Root Rechte verschaffen kann. Damit ist das System vollständig einem Angreifer offen.

Das ist wohl so, man kann SSH aber auf einen user beschränken der kein sudo hat und ein root Passwort vergeben.

–es gibt keine Standard Absicherung gegen Try and Error Angriffe

selbst wenn man das Passwort ändert könnte ein Angreifer Passwörter ohne Hinderung durchprobieren

Hier mal bitte genauer recherchieren! Root auth deaktivieren, Passwordauth deaktivieren und sich nur per Keys anmelden. Ist in der IT Welt auch Standard. Zudem kann man SSH so konfigurieren das er bruteforce Attacken blockt.

Danke für den Kommentar. Ich habe bereits vor 3 Jahren gezeigt wie man SSH am Raspberry Pi einrichtet. Leider war bisher der SSH Zugang offen. Windows Benutzer die den Pi nutzen aber SSH nicht kennen geben gerne mal für ihre IoT Projekte die Ports über den Router nach außen frei (über diverse How To’s) ohne jedoch die Materie dahinter zu kennen. Man kann nicht davon ausgehen, dass jeder der den Port 22 nach außen frei gibt weiß, was SSH überhaupt ist.

Klar. Man kann SSH absichern. Root nicht erlauben, sudo abschalten, oder gar gleich nur über SSH Keys Zugang erlauben oder alternativ fail2ban installieren. Jedoch wer außer einem Serveradmin macht das? Wer hat schon Erfahrungen mit Angriffe auf Serversysteme? In dem Fall ist es gut, dass SSH nun standardmäßig deaktiviert ist.