CryptoPHP Schädling

Seit kurzem ist ein neuer PHP Virus im Umlauf. Dieser wird CryptoPHP genannt und befällt vorwiegend Standard PHP Software wie WordPress, Joomla oder Drupal. Ich zeige wie man herausfindet ob das eigene System bereits betroffen ist und was man dagegen machen kann.

CryptoPHP Schädling

Der CryptoPHP Schädling befällt wie bereits erwähnt vorzugsweise PHP Standardsoftware wie WordPress, Joomla und Drupal. Dabei wird dieser in der Regel von dem Administrator selber kopiert, da er sich oft in Themes und Plugins von Drittanbietern versteckt. Gefährlich ist CryptoPHP für das System an sich nicht, jedoch wird durch dessen Infektion das eigene System Teil eines großen Botnetzwerks.

Bin ich betroffen?

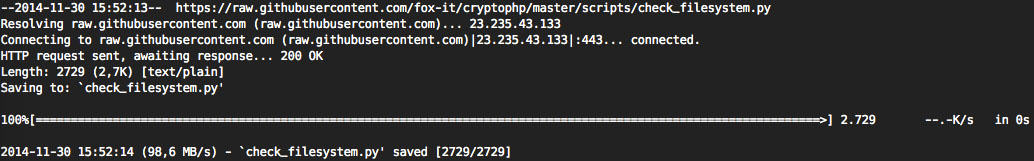

Es ist dank eines Python Scripts sehr einfach herauszufinden ob man selber davon betroffen ist. Das kann man auf Github herunterladen. Mit den folgenden Kommandos kann man seinen eigenen Server auf eine Infektion prüfen:

wget https://raw.githubusercontent.com/fox-it/cryptophp/master/scripts/check_filesystem.py chmod +x check_filesystem.py ./check_filesystem.py

Das Skript zeigt betroffene Dateien an, in meinem Fall war der Server zum Glück frei von schadhaftem Code.

Was tun bei einer Infektion?

Fall das Skript über schadhafte Dateien informiert sollte man diese sofort löschen. In der Regel ist damit die Arbeit auch schon getan. Da sich der schadhafte Code oft in Frontend-Dateien wie Themes versteckt könnte das Löschen dazu führen, dass die betroffene Webseite nun nicht mehr korrekt funktioniert. In diesem Fall sollte man entweder das Theme wechseln oder alte Files eines Backups einspielen.

Fazit

Der CryptoPHP Schädling stellt eine Gefahr für den Server vor und befällt vorwiegend PHP Standardsoftware. Es gibt durch das Script eine einfache Möglichkeit um die befallenen Dateien aufzuspüren.

Danke für den hilfreichen Tipp. Wünschenswert wäre ein WordPress-Plugin, dass das erledigen kann. Denn wenn man reinen Webspace und eine Domain bei einem Anbieter hat, hat man in der Regel keine Möglichkeiten Python-Skripte auszuführen.

Achso? Ich konnte bis jetzt immer Python Skripte auf Shared Hosts ausführen. Im Notfall einfach den Support kontaktieren!

Danke, allerdings führt bei mir das zu:

FEHLER: Dem Zertifikat von »raw.githubusercontent.com« wird nicht vertraut.

FEHLER: Das Zertifikat von »»raw.githubusercontent.com«« wurde von einem unbekannten Austeller herausgegeben.

Falls man dem Zertifikat trotzdem vertrauen will, könnte man ein

–no-check-certificate zu wget hinzufügen